Sicurezza informatica: cinque modi per proteggere i sistemi telematici OEM

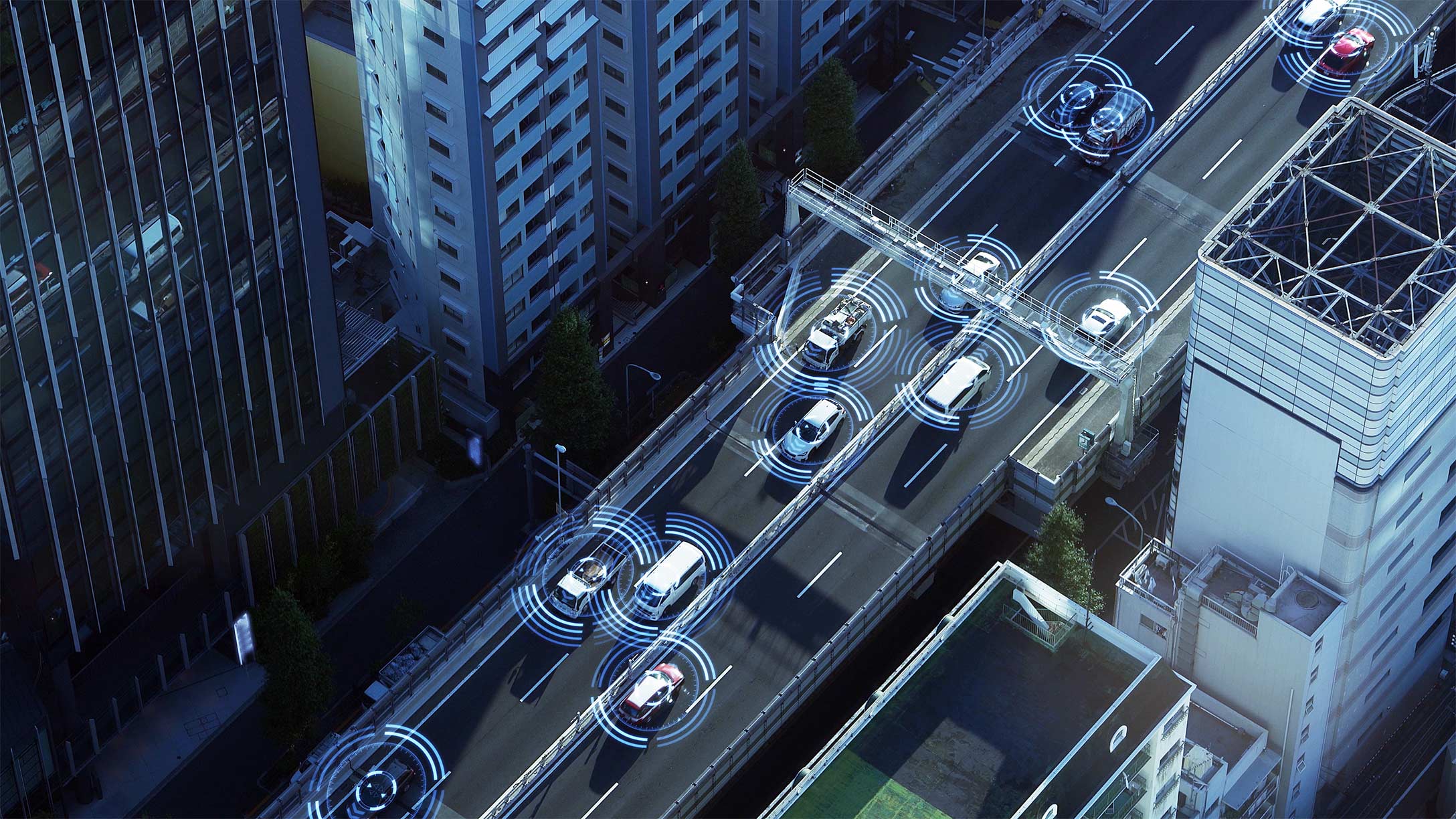

I veicoli connessi promettono numerosi vantaggi per produttori e utenti, ma vengono sempre più presi di mira dagli hacker. Le case automobilistiche devono garantire che i dati sensibili dei loro clienti non siano oggetto di attività criminose tramite piattaforme telematiche.

OEM e sicurezza informatica: la telematica non deve diventare un vettore di attacco

I veicoli connessi promettono numerosi vantaggi per produttori e utenti, ma vengono sempre più presi di mira dagli hacker. Le case automobilistiche devono garantire che i dati sensibili dei loro clienti non siano oggetto di attività criminose tramite piattaforme telematiche.

All'inizio di quest'anno Trend Micro, azienda specializzata in sicurezza informatica, ha condotto uno studio proprio sulla sicurezza nel settore automotive, che ha evidenziato come varieranno i modi in cui i cyber criminali tenteranno di sfruttare le fragilità del cloud e delle interfacce API, per poter colpire tutte le aree della catena di produzione e della catena di approvvigionamento. In particolar modo, queste azioni criminali avverranno tramite attacchi ransomware e furti di dati. Inoltre, gli esperti di sicurezza hanno individuato tre aree ad alto rischio, particolarmente esposte agli attacchi informatici: le stazioni di ricarica per i veicoli elettrici, i sistemi di accesso keyless e le API cloud.

Ciò dimostra che gli attacchi non sono più indirizzati esclusivamente agli ambienti IT dei produttori di autovetture (OEM) e dei relativi fornitori, ma si concentrano sempre di più sul prodotto finale, ovvero il veicolo connesso in rete durante la marcia su strada.

Una sfida complessa per l'intera catena del valore

I cybercriminali non prendono di mira solo gli OEM: di fatto attaccano in misura crescente tutta la catena del valore. Per questo motivo, nell'esaminare le tematiche di sicurezza informatica, occorre ugualmente prendere in debita considerazione l'aspetto relativo a fornitori e al settore aftermarket. Per quanto riguarda i veicoli connessi, ciò significa che i costruttori devono non solo rendere sicuri i propri componenti e sistemi, ma anche tener conto del fattore sicurezza nel processo di selezione dei partner, prestando la necessaria attenzione alle certificazioni indispensabili.

In effetti, i dispositivi e i sistemi telematici svolgono un ruolo cruciale, particolarmente delicato, in quanto di solito trasmettono i dati tramite reti mobili pubbliche, che possono presentare punti deboli. Per proteggersi dagli attacchi man-in-the-middle (MITM) durante il trasferimento wireless dei dati, gli OEM devono necessariamente crittografare le trasmissioni con algoritmi resistenti e avanzati, o assicurarsi che i dispositivi di origine esterna siano dotati di questa funzionalità.

I dati vengono quindi raccolti in un apposito cloud per la relativa elaborazione. Ovviamente anche questo ambiente deve essere adeguatamente protetto: da parte loro, le aziende hanno il compito di verificare se il cloud in questione risulta conforme ai requisiti previsti dal Regolamento generale sulla protezione dei dati (GDPR) dell'Unione Europea.

Se i dati vengono trasferiti dal cloud OEM a fornitori di servizi esterni per ulteriori elaborazioni, anche tale procedura dovrà essere pienamente conforme al GDPR, e le relative interfacce (API) dovranno essere protette.

Gli OEM alla ricerca di partner in ambito telematico, e che attribuiscono un'importanza fondamentale alla protezione e alla sicurezza dei dati, devono necessariamente tenere in considerazione i seguenti cinque quesiti, nel momento in cui effettuano la selezione dei fornitori di software e hardware.

1.Chi produce l'hardware? Vengono utilizzati gli stessi dispositivi in tutti i veicoli?

Questa domanda è di particolare importanza per quanto riguarda i fornitori di servizi telematici che non producono da soli l'hardware e potrebbero non avere una buona conoscenza dei parametri di sicurezza a livello di hardware. Se i fornitori non hanno il controllo diretto sull'hardware e sul software, la risposta da parte loro in caso di incidente informatico può richiedere più tempo del dovuto.

Un utilizzo diffuso degli stessi dispositivi è particolarmente rilevante dal punto di vista degli aggiornamenti, in quanto il fatto di non disporre di un'infrastruttura omogenea può comportare un processo di applicazione delle patch eccessivamente lungo e laborioso.

2. I dati vengono crittografati prima di essere trasmessi sulla rete mobile?

I produttori di veicoli non devono affidarsi esclusivamente agli standard di sicurezza degli operatori mobili per rendere sicure le trasmissioni dei dati telematici. Nel momento in cui selezionano i dispositivi telematici, i costruttori devono assicurarsi di poter offrire una crittografia avanzata.

3. Gli aggiornamenti del firmware sono firmati digitalmente?

Possono essere oggetto di attacchi informatici non solo i dati trasmessi: in effetti, i malintenzionati possono prendere di mira anche i dispositivi telematici. Questo si verifica, ad esempio, quando i cybercriminali compromettono un aggiornamento tramite spoofing (attacchi in cui un attore malevolo prevede di nascondere la propria identità fingendo di essere una fonte affidabile per ottenere accesso a informazioni riservate e dati sensibili), installando un firmware malevolo sul dispositivo. Questo tipo di attacco si può evitare ricorrendo alla firma del codice, grazie alla quale gli aggiornamenti effettivi vengono firmati elettronicamente. Questi ultimi possono essere rilevati dal dispositivo, mentre qualsiasi codice che non presenta una firma corrispondente viene respinto.

4. Il fornitore dispone di una documentazione completa sulla sicurezza, che copra hardware, server, trasferimento dei dati e policy relative ai dipendenti?

Una corretta ed esaustiva documentazione allestita in merito dal fornitore dimostra se quest'ultimo promuove una cultura della sicurezza. Le aziende specializzate in telematica devono essere in grado di spiegare ogni singolo dettaglio riguardo alle misure di sicurezza adottate e alle strategie di mitigazione e ripristino dei danni applicate in caso di eventi imprevisti. Un documento che delinea i processi di sicurezza si rivela essenziale nell'aiutare i produttori di veicoli e i clienti proprietari di flotte a comprendere meglio cosa accade ai dati generati dai veicoli.

5. Qual è la migliore strategia di contenimento da adottare da parte del fornitore in caso di violazione della sicurezza?

Il sistema deve contenere il minor numero possibile di dati personali, proprio per limitare i danni in caso di violazione della sicurezza. Le password effettive non devono mai essere memorizzate direttamente nel sistema del fornitore di servizi telematici, ma devono essere custodite sotto forma di hash (un algoritmo crittografico). La protezione può essere ulteriormente migliorata utilizzando un metodo denominato salting, in base al quale viene aggiunta una stringa casuale al normale testo della password prima di generare l'hash.

In linea di principio, i potenziali partner in grado di fornire risposte soddisfacenti ai requisiti sopra elencati, vengono di fatto tenuti in considerazione per successive collaborazioni. Inoltre, i fornitori di servizi telematici dovrebbero anche adottare un approccio proattivo alla sicurezza, mantenendo sempre aggiornati i propri sistemi e documentando in modo trasparente le misure di sicurezza messe in atto per i clienti.

L'approccio di Geotab nei confronti della sicurezza

Geotab adotta in ogni circostanza un approccio rigoroso nei confronti della sicurezza dei dati, in base al principio del miglioramento continuo. Per proteggere i nostri clienti e partner, rivediamo, miglioriamo e convalidiamo continuamente i meccanismi e i processi di sicurezza da noi messi in atto, per garantire che i sistemi Geotab siano il più possibile preparati a far fronte a eventuali attacchi.

Geotab fornisce ai clienti una documentazione completa sulle misure applicate alla sicurezza dei dati dal punto di vista tecnico e organizzativo (in inglese), implementate nel nostro intero ecosistema. Inoltre, collabora con i principali stakeholder per migliorare il livello di sicurezza in tutto il settore. Infatti, in qualità di azienda fornitrice di servizi telematici integrata verticalmente, Geotab è direttamente coinvolta in ogni fase di sviluppo del proprio ecosistema telematico.

Tutti questi elementi, abbinati alla nostra pluriennale esperienza nel settore, ci rendono un partner altamente affidabile per l'industria automobilistica, in grado di colmare le eventuali lacune che emergono a livello di competenze interne.

Se i produttori intendono garantire il massimo livello di sicurezza per i veicoli connessi, devono necessariamente tener conto dei vantaggi apportati dalla telematica. Ciò si rivela di particolare importanza non solo per la trasmissione dei dati in sé, ma anche in termini di hardware e software utilizzati, così come in relazione alle complesse catene di approvvigionamento.

La collaborazione con partner esperti può indubbiamente ridurre in modo significativo il time-to-market.

Iscriviti al blog di Geotab

Team di contenuti di Geotab

Sommario

- Una sfida complessa per l'intera catena del valore

- 1.Chi produce l'hardware? Vengono utilizzati gli stessi dispositivi in tutti i veicoli?

- 2. I dati vengono crittografati prima di essere trasmessi sulla rete mobile?

- 3. Gli aggiornamenti del firmware sono firmati digitalmente?

- 4. Il fornitore dispone di una documentazione completa sulla sicurezza, che copra hardware, server, trasferimento dei dati e policy relative ai dipendenti?

- 5. Qual è la migliore strategia di contenimento da adottare da parte del fornitore in caso di violazione della sicurezza?

- L'approccio di Geotab nei confronti della sicurezza

Iscriviti al blog di Geotab

Post correlati

Dati, sostenibilità, sicurezza: il Mobility Connect 2024 di Geotab fa il pieno di innovazione

28 novembre 2024

3 minuti di lettura

La forza G nei veicoli: cos'è e perché è importante

26 settembre 2024

4 minuti di lettura

VIN dell'auto: cos'è, come funziona e tutto ciò che devi sapere

17 settembre 2024

3 minuti di lettura

La telematica nell'era dei veicoli connessi: quale ruolo avranno gli OEM in futuro?

29 agosto 2024

4 minuti di lettura