Melhores Práticas para Gestão de Cibersegurança em Telemática

O valor dos dados telemáticos

A telemática gera uma grande quantidade de dados, incluindo um histórico detalhado das atividades e operações do veículo e do motorista. Este tipo de dados é extremamente útil dentro de uma organização para controlar os custos de combustível e manutenção, aumentando a produtividade e a segurança e minimizando os riscos. O uso da telemática para a reconstrução de acidentes ou benchmarking pode produzir diversos insights.

Proteger esses dados valiosos é essencial. Se acessados por uma parte maliciosa, pode haver sérias consequências, potencialmente colocando em risco contas de clientes, cronogramas, embarques, localização de ativos e informações pessoais. Os crimes cibernéticos são cometidos porque há valor a ser ganho com os dados, quer esses dados sejam uma coleção de nomes de usuário e senhas, números de cartão de crédito, ou - como veremos - dados telemáticos.

Portanto, seja você um pequeno empresário, gerente de frota, desenvolvedor, CIO ou CEO, é fundamental que você entenda como seus dados telemáticos são tratados e protegidos.

O que você aprenderá

Nesse Blog, você aprenderá sobre:

- Visão geral do ecossistema telemático

- Como a Geotab protege os dados telemáticos em cada nível

- Melhores práticas de segurança telemática cibernética

- Perguntas-chave para perguntar a seu provedor de telemática sobre segurança

Overview do Ecossistema Telemático

A telemática de plataforma aberta pode ser vista como o hub de Internet das Coisas (IoT) do veículo, conectando múltiplos dispositivos ao veículo através de um sistema de comunicação centralizado. Uma lista crescente de dispositivos de terceiros pode ser integrada com a telemática, como as soluções da Geotab de parceiros da Geotab disponíveis no Marketplace.

Telemática de Plataforma Aberta: O Hub IoT do veículo

O ecossistema telemático inclui tanto o hardware como também o software responsável pela coleta e análise dos dados do veículo.

O Ecossistema telemático

| Área | Descrição |

Dispositivo telemático GO

| O Geotab GO é um pequeno dispositivo telemático com tecnologia GPS e acelerômetro auto-calibratório que se conecta à porta OBD II do veículo (desde veículos de passageiros até caminhões pesados). O dispositivo coleta dados sobre a posição do veículo, velocidade (em relação ao afixado), frenagem brusca, direção agressiva, cinto de segurança, consumo de combustível, odômetro, códigos de falha do veículo, tensão da bateria, temperatura do ar e outros dados do motor, enviando-o para o ambiente hospedado na nuvem para processamento e análise. |

| Software MyGeotab | Software flexível, escalável e baseado na web para o gerenciamento de frotas. As principais características incluem rastreamento de veículos por GPS, relatórios avançados, gerenciamento do comportamento do motorista, relatório de dados do motor, otimização de rotas, saúde e manutenção do motor, reconstrução de acidentes, integração de dados abertos e mapeamento personalizado. |

| Extensões IOX | Hardware de terceiros que se conecta à porta de expansão do dispositivo telemático Geotab que realiza tarefas específicas e retransmite informações de e/ou para o dispositivo. Exemplos: identificação do motorista via NFC, feedback verbal no veículo e comunicação do dispositivo através da rede de satélites para trabalhadores remotos. |

| Soluções Marketplace | Hub de soluções de gerenciamento de frotas que se integram com a plataforma telemática aberta Geotab, incluindo software Add-Ins, acessórios de hardware e Add-Ons, aplicativos móveis, soluções de software em geral e relatórios personalizados. |

Software Development Kit (SDK) Application Programming Interfaces (APIs) | O kit de desenvolvimento de software Geotab (SDK) e as interfaces de programação de aplicativos (APIs) são um conjunto de ferramentas para automatizar tarefas, construir Add-Ons de hardware de terceiros para o dispositivo Geotab GO, e integrar sistemas comerciais como contabilidade, folha de pagamento, CRM, manutenção, planejamento de rotas, gerenciamento de riscos e conformidade de segurança. |

Melhores Práticas para Segurança Telemática

À medida que as empresas se voltam para sistemas baseados em software na nuvem, a segurança de dados telemáticos se tornará um desafio ainda maior. Os sistemas telemáticos são expansivos e multicamadas: são uma combinação de hardware físico, sistemas de rádio, servidores de software e agentes humanos. Como há muitos componentes envolvidos, as ameaças potenciais são numerosas e podem incluir roubo, interferência de GPS, manipulação de firmware, phishing entre outros.

Estratégias gerais para a Segurança Cibernética

A proteção de dados telemáticos requer uma abordagem abrangente e pró-ativa. A integridade do sistema depende da manutenção de muitos subsistemas, cada um com seu conjunto distinto de vulnerabilidades potenciais. Portanto, além de políticas e processos fortes, criar uma cultura de segurança em toda a organização é a melhor maneira de proteger os dados e oferecer resiliência contra ataques maliciosos.

Em geral, a segurança telemática pode ser reforçada com estes princípios de segurança da Internet das Coisas

LiderançaEstabelecer uma equipe dedicada de especialistas e gerentes de segurança que acreditam na segurança. | PolíticasEstabelecer políticas abrangentes e transparentes sobre segurança e privacidade. | |

ProjetoImplementar as melhores práticas de segurança no desenvolvimento de produtos e software. | EducaçãoTreinamento regular de funcionários, parceiros e usuários finais sobre políticas e procedimentos de segurança. |

15 Recomendações chave para uma Plataforma Telemática Resiliente

A Geotab propôs as seguintes 15 recomendações de segurança para construir uma plataforma telemática resistente a ameaças cibernéticas.

- Implementação de transferência de dados segura

- Assinar atualizações digitalmente

- Habilitar porteção de código do hardware

- Assuma que seu código é público para que você não confie em segredos

- Usar números aletórios com criptografia forte, de forma que não possam ser encontrados por engenharia reversa

- Individualizar os dados críticos para a segurança

- Usar chaves diferentes para funções diferentes

- Monitorar metadados para detectar hacks

- Não se esqueça de desativar os recursos de depuração

- Realizar auditoria de terceiros

- Limitar o acesso ao servidor

- Aplicar práticas de projeto seguras

- Implementar suporte para atualizações de software/firmware

- Verificar e testar

- Desenvolver uma cultura de segurança

Segurança da plataforma telemática Geotab

A Geotab adota uma abordagem rigorosa da segurança de dados seguindo o princípio da melhoria contínua. Para proteger nossos clientes e parceiros, a Geotab está constantemente revendo, melhorando e validando nossos mecanismos e processos de segurança para que nossos sistemas permaneçam resistentes à invasões e catástrofes. A Geotab fornece aos clientes uma documentação abrangente sobre as medidas de segurança de dados técnicos e organizacionais implementadas em todo o nosso ecossistema. Também colaboramos com as principais partes interessadas para promover a segurança em todo o setor.

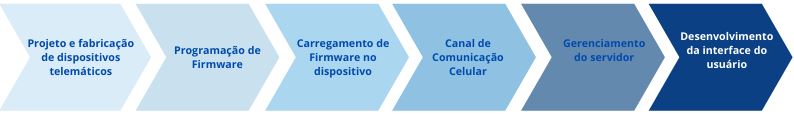

Como fornecedor de telemática integrada verticalmente, a Geotab está diretamente envolvida em cada etapa de seu ecossistema de telemática. A Geotab demonstra o compromisso com a segurança da informação e proteção de dados através da validação de nosso sistema e processos. Atendemos aos requisitos mais severos e mais altos padrões de segurança exigidos pelo governo ao redor do mundo.

Robustez através da integração vertical

A segurança da plataforma Geotab é projetada para a proteção de ponta a ponta de seus dados. As principais implementações incluem:

- Dispositivos GO e interfaces de rede usam autenticação, criptografia e verificação de integridade de mensagens para garantir que os dados telemáticos não possam ser lidos ou falsificados por partes maliciosas.

- As atualizações over-the-air utilizam firmware assinado digitalmente para verificar se as atualizações vêm de uma fonte confiável.

- A Geotab utiliza especialistas independentes de terceiros para validar a plataforma de ponta a ponta.

O seguinte explica com mais detalhes como os sistemas telemáticos estão seguros.

Segurança no projeto e fabricação

Os módulos microeletrônicos em cada dispositivo Geotab GO são fabricados em instalações de fabricação em todo o mundo. As peças retornam às instalações da Geotab, onde a montagem final pelos funcionários da Geotab completa o hardware do dispositivo GO. A eletrônica de cada dispositivo é testada e depois preparada para receber a programação do firmware.

Como a Geotab não compra o dispositivo de nenhuma outra entidade e tem total controle do projeto, fabricação, montagem e testes, podemos responder rápida e eficientemente a defeitos de fabricação ou potenciais vulnerabilidades de hardware internamente, sem depender de nenhuma outra parte.

Segurança do Firmware

Firmware é o software especializado que programa o microcontrolador e os módulos eletrônicos no dispositivo - incluindo a comunicação com o computador do motor e sistemas auxiliares, a recepção de coordenadas GPS e a coordenação da comunicação celular.

Como um dispositivo telemático se liga a um sistema complexo e interconectado, o firmware que emite as ordens ao dispositivo é uma parte excepcionalmente importante do carro conectado.

Um dispositivo de telemática receberá muitas atualizações de seu firmware ao longo de sua vida útil. Essas atualizações introduzem novas características ou resolvem problemas com o dispositivo depois que ele é instalado em um veículo. O dispositivo recebe automaticamente atualizações OTA e realiza o processo de atualização de uma forma invisível para o usuário.

Isto deixa uma abertura potencial para que os criminosos tentem substituir o firmware de um dispositivo telemático por um firmware malicioso próprio.

Para evitar firmware comprometido, os seguintes métodos são usados para proteger o dispositivo:

- Controle da instalação do firmware no dispositivo na fase de fabricação.

- Assinatura digital de atualizações OTA para verificar se as atualizações vêm de uma fonte confiável.

Sem ambas as etapas para verificar se cada atualização de firmware é autêntica, é impossível saber se o dispositivo está sob seu controle ou sob o controle de uma parte maliciosa interessada em obter seus dados

Transferência Segura de Dados

O dispositivo telemático envia os dados do veículo para o servidor central através de uma conexão celular. Embora variando por território, provedor e infra-estrutura, a comunicação celular é normalmente feita através de redes 2G, 3G e 4/5G, que podem ter suas próprias vulnerabilidades únicas.

Um canal de comunicação seguro pode ser estabelecido com o uso de criptografia. A criptografia é o processo de codificação de uma mensagem de tal forma que somente o remetente e o destinatário seriam capazes de visualizar a mensagem. Para uma parte externa, como um hacker, esta mensagem codificada apareceria como uma coleção sem sentido de símbolos. O destinatário pretendido da mensagem, usando uma chave especial, pode transformar esta coleção de símbolos em informações inteligíveis.

Como tal, um canal normalmente vulnerável como uma rede celular pode ser tornado seguro ao criptografar as mensagens enviadas de um dispositivo telemático para o servidor de destino. Devido a suas propriedades matemáticas, a criptografia forte não pode ser descriptografada trivialmente mesmo por computadores poderosos. Os dispositivos Geotab usam criptografia líder na indústria.

Segurança na nuvem

Os dispositivos telemáticos retransmitem seus dados para servidores de armazenamento e processamento, que podem ser considerados como cofres contendo informações valiosas. Os servidores físicos podem ser protegidos restringindo o acesso físico somente a pessoal autorizado. Os dados no interior, por outro lado, podem ser protegidos protegendo o ambiente de nuvem através de firewalls padrão da indústria, controle de acesso e monitoramento de atividades.

É fundamental entender que mesmo os sistemas mais seguros não são perfeitos. No caso de uma quebra de segurança, é importante ser capaz de mitigar os danos causados por qualquer acesso não autorizado.

A mitigação é o ato de minimizar o impacto potencial de uma ameaça. A mitigação eficaz pode ser feita nunca armazenando senhas de usuário para o atacante roubar. Este processo impede o progresso de um hacker se ele conseguir uma entrada não autorizada, comprando assim tempo precioso para responder ao compromisso de segurança e mitigar os danos.

Cultura Corporativa de Segurança

A segurança dos dados é mais uma prática do que uma ação. Novas ameaças à segurança surgirão à medida que a tecnologia se desenvolver e a complexidade de um sistema crescer. Uma organização que leva a segurança a sério se envolverá continuamente com questões de segurança através da atualização de seus sistemas, treinamento de funcionários, processos de refinamento e descoberta de vulnerabilidades.

No centro do sistema telemático está a equipe de engenheiros e pessoal de suporte que mantém tudo funcionando sem problemas. Organizações resilientes devem abordar o fato de que um funcionário pode ir contra os melhores interesses da empresa - seja por vazamento de dados devido a pagamentos de concorrentes, prevaricação, ou simplesmente por erros acidentais.

Portanto, torna-se essencial que uma organização mantenha a vigilância em todos os níveis. Isto pode ser feito controlando e monitorando privilégios de acesso, fazendo registros de registro de operações importantes e certificando-se de que todos os funcionários estejam cientes dos riscos relacionados às suas ações. Uma forte cultura de segurança deve incutir confiança nos funcionários de sua capacidade de responder às ameaças à segurança, mas sem criar ansiedade sobre os ataques que podem ou não acontecer.

Uma maneira de criar confiança na segurança e expor com segurança um sistema telemático às ameaças é realizar testes de invasão, que são tentativas autorizadas de hacking realizadas por uma empresa especializada em segurança de computadores. Em um teste de invasão, a empresa de segurança tentará encontrar vulnerabilidades em seu hardware e software e - em vez de explorar essas vulnerabilidades como um hacker real poderia - eles documentarão sua metodologia de ataque e relatarão suas descobertas a você. Os resultados do teste de intrusão devem então agir em conformidade - quer isso seja corrigir falhas de segurança ou alterar procedimentos internos - antes que agentes maliciosos possam explorar essas mesmas vulnerabilidades.

Em última análise, a segurança dos dados é um esforço contínuo, em toda a corporação, com o objetivo de proteger os dados de todos os usuários.

Cinco perguntas-chave para fazer ao seu provedor de telemática

A segurança é um tópico complexo que trata de cada parte de um sistema telemático. Perguntar simplesmente "nossos dados são seguros?" não é suficiente. Com dados valiosos em jogo, suas perguntas devem ter um objetivo mais aprofundado. Procure por implementações e estratégias específicas que formam a própria base dos padrões de segurança modernos. As seguintes perguntas destinam-se a servir como uma cartilha para ajudá-lo a engajar os provedores de telemática sobre a segurança de seus dados telemáticos.

| 1 | Quem fabrica os dispositivos telemáticos? O dispositivo será o mesmo em toda a minha frota? Por que é importante perguntar: Se seu provedor de telemática não fabrica seu próprio hardware, ele pode não ter uma boa percepção da segurança do hardware. Da mesma forma, se seu provedor não tiver controle direto sobre a segurança de seu hardware e software, ele pode levar mais tempo para responder a ameaças ou vulnerabilidades, pois precisará se coordenar com terceiros. Além disso, a eletrônica é atualizada com freqüência. Modelos diferentes de hardware podem introduzir diferentes conjuntos de vulnerabilidades para cada modelo, o que significa que mais trabalho precisará ser feito para corrigir essas falhas de segurança em toda a linha de produtos. Com mais variantes de hardware, há uma maior demanda dos engenheiros para manter e corrigir falhas de segurança - desta forma, os recursos podem não ser distribuídos uniformemente e a atenção pode vacilar devido à complexidade do produto, o que pode levar a omissões e vulnerabilidades infundadas. Os fabricantes devem ser os responsáveis pela segurança durante a vida útil do produto. |

| 2 | Você criptografa os dados à medida que são enviados pela rede celular? Por que é importante perguntar: Não se deve confiar exclusivamente nas operadoras celulares para garantir a transmissão de seus dados telemáticos. É importante que seus provedores de telemática tomem medidas adicionais para criptografar seus dados de modo que, mesmo que o canal de comunicação celular seja comprometido, seus dados não o serão. |

| 3 | O firmware é devidamente validado para impedir que partes externas alterem o código no dispositivo? Por que é importante perguntar: O firmware é o cérebro por trás do dispositivo - ele decide para onde os dados são enviados, quais dados são capturados e como eles são armazenados. Se um firmware malicioso fosse instalado em seu dispositivo, não seria mais possível saber para onde seus dados estão sendo enviados ou o que está acontecendo com eles. Seu provedor de telemática deve assinar cada atualização de firmware com uma assinatura digital que indique que a atualização veio de uma fonte confiável. |

| 4 | Você tem documentação de segurança que contempla seu hardware, seus servidores, a transmissão de dados, assim como políticas para os funcionários? Por que é importante perguntar: Security documentation shows a baseline commitment to a culture of security. A telematics provider should be able to provide details on their security measures, as well as their mitigation and disaster recovery strategies in case something unexpected occurs. A documentação de segurança mostra um compromisso básico com uma cultura de segurança. Um provedor de telemática deve ser capaz de fornecer detalhes sobre suas medidas de segurança, assim como suas estratégias de mitigação e recuperação de desastres, caso algo inesperado ocorra. Um documento de processo de segurança - como a DECLARAÇÃO de Medidas Técnicas e Organizacionais de Segurança de Dados Geotab - vai muito além para ajudá-lo a entender o que acontece com seus dados. |

| 5 | Caso seus servidores estejam comprometidos, que tipo de estratégia de mitigação você utiliza para proteger as informações de conta de seus usuários? Por que é importante perguntar: Se ocorrer uma violação de segurança, o sistema deve conter o mínimo possível de informações pessoais. As senhas nunca devem ser armazenadas diretamente no sistema de seu provedor de telemática; ao contrário, as senhas devem ser transformadas em hashes e fortalecidas ainda mais através de salting. |

Sumário

A segurança de seus dados telemáticos não deve ser negligenciada. Como quaisquer outros dados comerciais críticos, eles devem ser protegidos com mecanismos e processos de segurança abrangentes que são continuamente revisados e atualizados. Seguir as melhores práticas do setor é essencial.

A ciber-segurança é uma responsabilidade compartilhada. Todos nós podemos desempenhar um papel para manter os sistemas de segurança fortes. Informar-se e fazer perguntas é um grande primeiro passo no caminho para o gerenciamento eficaz da segurança cibernética.

Para saber mais sobre segurança telemática clique aqui

Fique por dentro das novidades do setor e dicas da Geotab

geotab team

Tabela de conteúdos

- O que você aprenderá

- Overview do Ecossistema Telemático

- Telemática de Plataforma Aberta: O Hub IoT do veículo

- O Ecossistema telemático

- Melhores Práticas para Segurança Telemática

- Estratégias gerais para a Segurança Cibernética

- 15 Recomendações chave para uma Plataforma Telemática Resiliente

- Segurança da plataforma telemática Geotab

- Segurança no projeto e fabricação

- Segurança do Firmware

- Transferência Segura de Dados

- Segurança na nuvem

- Cultura Corporativa de Segurança

- Cinco perguntas-chave para fazer ao seu provedor de telemática

- Sumário

Fique por dentro das novidades do setor e dicas da Geotab

Publicações relacionadas

Guia Passo a Passo para Criar uma Base de Dados em Conformidade com a LGPD no Brasil

1 de abril de 2024

1 minutos de leitura

LGPD: como proteger os dados na gestão de frotas?

2 de agosto de 2023

4 minutos de leitura

Guia do Geotab Marketplace: Soluções inteligentes para sua frota

11 de abril de 2025

6 minutos de leitura

Geotab atinge 300 mil assinaturas e lidera gestão de frotas na América Latina

10 de abril de 2025

2 minutos de leitura

Como o Centro de Sustentabilidade da Geotab ajuda a economizar combustível e reduzir emissões

31 de março de 2025

3 minutos de leitura